(Nguồn: rusreality.com)

(Nguồn: rusreality.com) Công ty cung cấp dịch vụ chống virus và an ninh mạng đa quốc gia Kaspersky Lab của Nga ngày 28/6 cho biết các vụ tấn công mã độc đòi tiền chuộc mới "đang có xu hướng gia tăng" và thủ phạm gây ra vụ tấn công mạng toàn cầu ngày 27/6 vừa qua không phải là biến thể của ransomware Petya như các thông tin trước đó.

Kết quả nghiên cứu của các chuyên gia thuộc Kaspersky Lab cho thấy mã độc đòi tiền chuộc trong vụ tấn công mạng mới đây khác biệt đáng kể so với tất cả các phiên bản mã độc Petya - thủ phạm tấn công hệ thống máy tính toàn cầu năm 2016 - được biết đến trước đó.

Các chuyên gia khẳng định đây không phải là biến thể của ransomware Petya, mà là một ransomware mới chưa từng xuất hiện.

Kaspersky Lab đặt tên cho ransomware mới này là "NotPetya" hay "ExPetr."

[Đã có hơn 7.000 phần mềm độc hại nhắm tới thiết bị thông minh]

Theo số liệu từ các hệ thống giám sát của Kasperksy Lab, đã có khoảng 2.000 cuộc tấn công liên quan đến ramsomware mới này tính đến thời điểm hiện tại. Các tổ chức bị ảnh hưởng nhiều nhất là ở Nga và Ukraine.

Ngoài ra, Kaspersky Lab cũng ghi nhận các cuộc tấn công khác ở Ba Lan, Italy, Anh, Đức, Pháp, Mỹ và nhiều quốc gia khác.

Cuộc tấn công này nhằm vào lỗ hổng EternalBlue, được hacker chỉnh sửa và cho lây lan trong mạng lưới doanh nghiệp.

Lỗ hổng EternalBlue khai thác trên các máy tính sử dụng hệ điều hành Windows, được cho là do Cơ quan an ninh quốc gia Mỹ (NSA) phát triển và bị nhóm hacker Shadow Brokers đánh cắp ngày 14/4 vừa qua.

Các chuyên gia Kaspersky Lab chưa khẳng định họ có thể giải mã được dữ liệu đã bị khóa trong cuộc tấn công hay không, song cho biết đang phát triển công cụ giải mã sớm nhất có thể.

Kaspersky Lab khuyến nghị tất cả doanh nghiệp cập nhật ngay phần mềm Windows, kiểm tra các giải pháp bảo mật và thực hiện sao lưu dữ liệu.

[Video] Hàng loạt công ty đa quốc gia bị dính mã độc Petrwrap

Các khách hàng doanh nghiệp của Kaspersky Lab cũng được khuyến nghị các phương pháp bảo mật đã được kích hoạt và bật thành phần KSn/System Watcher, đồng thời sử dụng tính năng AppLocker để vô hiệu hoá các hoạt động của bất kì tập tin nào có tên “perfc.dat” cũng như Tiện ích PSExec từ bộ Sysinternals Suite.

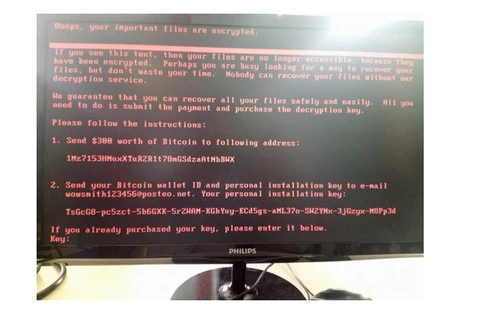

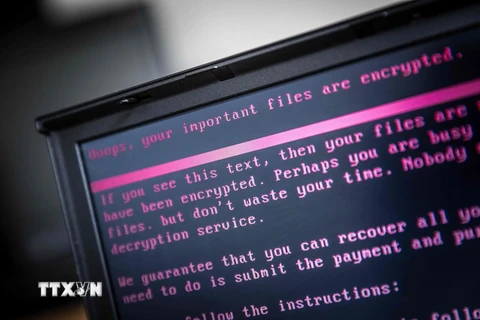

Cũng như mã độc WannaCry "khuynh đảo" thế giới hồi tháng trước, đây là loại mã độc thuộc dòng "tống tiền," lây lan qua các liên kết độc hại và ghi đè có chủ đích lên tập tin quản lý khởi động hệ thống của thiết bị (MBR) để khóa người dùng khởi động.

Nếu bị dính mã độc, người dùng sẽ được hướng dẫn trả cho tin tặc 300 USD tiền ảo bitcoin để đổi lấy "chìa khóa giải mã"./.