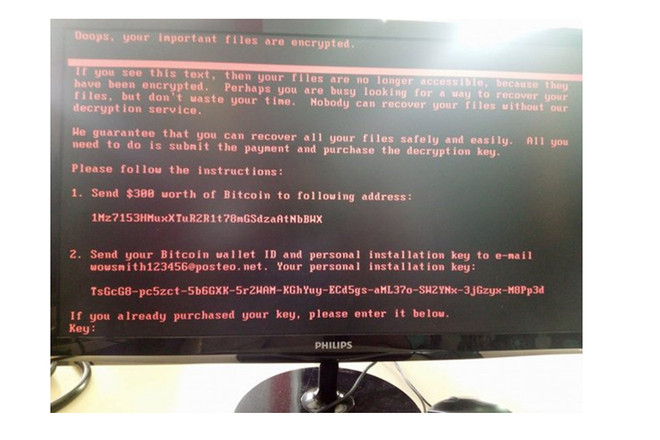

Mã độc mới nguy hiểm hơn WannaCry. (Ảnh: CMC cung cấp)

Mã độc mới nguy hiểm hơn WannaCry. (Ảnh: CMC cung cấp)

Trả lời phóng viên VietnamPlus, đại diện Công ty CMC Infosec cho hay, người dùng hiện sử dụng Yahoo Mail hay Gmail khá an toàn trước virus Petya bởi hệ thống mã độc của các hãng đủ khả năng cách lý email có mã độc. Tuy nhiên, dễ lây nhiễm nhất là hòm thư điện tử do doanh nghiệp, tổ chức tự vận hành, đặc biệt là các máy chủ chạy mail servers trên Windows.

Nguy hiểm hơn WannaCry

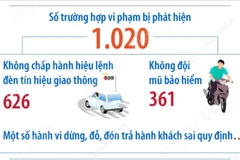

Trước đó, ngày 27/6, VietnamPlus đã thông tin một vụ tấn công mạng đòi tiền chuộc với quy mô lớn lại xảy ra trên phạm vi toàn cầu. Mã độc này là biến thể của Petya, có tên Petrwrap, gây tê liệt nhiều ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu.

Theo CMC, tốc độ mã độc lây lan tương đương với WannaCry xuất hiện vào tháng Năm. Các máy tính bị lây nhiễm sẽ tự động bị tắt nguồn, khi khởi động lại sẽ có một thông báo đòi tiền chuộc với trị giá là 300 USD/máy tính.

[Hàng loạt công ty đa quốc gia bị dính mã độc "tống tiền" Petya]

Trong khoảng 24 giờ phát tán, mã độc này gây ra sự gián đoạn nghiêm trọng tại nhiều quốc gia lớn ở châu Âu như Ukraine, Tây Ban Nha, Isarel, Anh, Hà Lan và Hoa Kỳ. Trong đó, ảnh hưởng nặng nề nhất là Ukraine.

Petya lây lan qua file đính kèm vào các hòm thư điện tử. Khi người sử dụng mở một file tài liệu office được tạo sẵn để khai thác lỗi bảo mật CVE-2017-0199 (ảnh hưởng tới Microsoft Office 2007 SP3, Microsoft Office 2010 SP2, Microsoft Office 2013 SP1, Microsoft Office 2016). Lỗi bảo mật này đã được Microsoft vá vào 11 tháng 4 năm 2017. Nếu người sử dụng mở tập tin đính kèm, mã độc sẽ được tải ngầm và thực thi trên máy của nạn nhân.

Theo nhận đinh của CMC, người dùng hiện đang sử dụng yahoo mail hay gmail là an toàn trong khi dễ lây nhiễm là các hòm thư của doanh nghiệp, tổ chức tự vận hành, đặc biệt là các máy chủ chạy mail servers trên Windows. Do đó, các tổ chức, doanh nghiệp sở hữu địa chỉ email dạng ten@abc.gov.vn hoặc ten@abc.com.vn cần hết sức lưu ý.

Trong khi đó, đại diện Bkav cho biết, loại mã độc này nguy hiểm hơn WannaCry. Ngoài có cách lan truyền giống WannaCry, Petya tận dụng các công cụ WMIC và PSEXEC để lây lan sang các máy tính khác trong mạng.

Petya là một loại ransomware “vô cùng khó chịu” và không giống bất kỳ loại mã độc tống tiền nào. Mã độc khởi động lại máy tính nạn nhân và mã hóa bảng master file của ổ cứng (MFT) và làm cho Master Boot Record (MBR) ngừng hoạt động, hạn chế việc truy cập vào toàn bộ hệ thống bằng cách lấy thông tin về tên file, kích cỡ và vị trí trên đĩa vật lý. Mã độc Petya thay thế MBR của máy tính bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc và khiến máy tính không thể khởi động.

Chưa phát hiện Petya tại Việt Nam

Tại Việt Nam, mặc dù đã trải qua đợt càn quét “khủng” của WannaCry, vẫn còn rất nhiều hệ thống, đặc biệt là các hệ thống máy chủ chưa được cập nhật bản vá mới nhất cho lỗ hổng EnternalBlue.

Theo thống kê của CMC, hiện vẫn còn hơn 9.700 máy chủ Internet công cộng có nguy cơ lây nhiễm rất cao với các mã độc khai thác qua EnternalBlue. Phần lớn các máy chủ này thuộc về các tập đoàn, công ty và tổ chức lớn. Mặc dù tại thời điểm hiện tại, chưa phát hiện trường hợp lây nhiễm cụ thể tại Việt Nam, tuy nhiên với tình trang các máy chủ và máy cá nhân dùng ko được vá như hiện tại, việc lây lan ồ ạt tại Việt Nam trong thời gian ngắn là điều có thể xảy ra.

Tổ chức này cũng khuyến nghị người dùng không mở các tập tin đính kèm nếu không chắc chắn là an toàn; không liên hệ tới địa chỉ email wowsmith123456@posteo.net để tìm cách trả tiền chuộc vì hòm thư này đã bị khóa; nhờ chuyên gia khôi phục dữ liệu nếu bị lây nhiễm; tìm và tải bản vá lỗi MS17-010 từ trang chủ Microsoft tương ứng với hệ điều hành Windows đang dùng; chặn các kết nối internet từ các máy khác vào cổng 445 trên máy tính của mình.

CMC cũng đã cập nhật cơ sở dữ liệu cho phần mềm CMC AntiVirus để chặn các dòng mã độc liên quan. Người dùng có thể tải phần mềm hoàn toàn miễn phí trên website của CMC INFOSEC tại www.cmcinfosec.com.

Trong khi đó, Công ty an ninh mạng Bkav cảnh báo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run.

Đặc biệt đối với quản trị hệ thống, cần rà soát kỹ hệ thống máy chủ. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Riêng người dùng Bkav Pro hoặc Bkav Endpoint được tự động bảo vệ trước loại mã độc này./.